CLDAP反射放大攻击超过SSDP和CharGen成为第三大反射型DDoS攻击

作者:Xu Yang,kenshin

利用DDoSMon.net,我们实时并持续的监控全球DDoS攻击相关事件。长期以来,DDoS攻击的反射放大细分类型中,DNS、NTP、CharGen、SSDP是最经常被滥用的服务,过去一年中的排位依次是第1、2、3、4位。

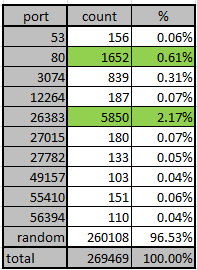

近期我们注意到, 基于CLDAP的 反射放大攻击(以下称为CLDAP攻击)已经超过SSDP和CharGEN成为第三大反射型DDoS攻击。CLDAP攻击在过去365天和90天在反射放大类DDoS攻击中占据比例,对比如下图:

数据来源:DDoSMon。网站上Insight页面的内容可以覆盖本次blog中的大部分数据。

CLDAP攻击首次出现是在去年10月底,到现在恰好一年。本篇blog中,我们对CLDAP攻击上升情况做一个回顾:

- 在过去的一年中,我们累积观察到304,146次CLDAP反射放大攻击,涉及215,229 个独立IP,或者说受害者。CLDAP早已经成为现实存在的DDoS攻击威胁。

- 值得注意的是,最近两三个月以来,CLDAP攻击发展进入新的阶段。在我们的监测范围内,过去三个月内CLDAP攻击次数累积达到168k(11.2%)次,略超过CharGen (164k次,11%),大幅领先SSDP(70k,4.4%)。

我们OpenData中的DRDoS数据中包括了CLDAP在内的最近一月的TOP反射点IP,符合条件的安全研究人员可以免费通过 netlab@360.cn 申请数据下载权限。

阶段划分

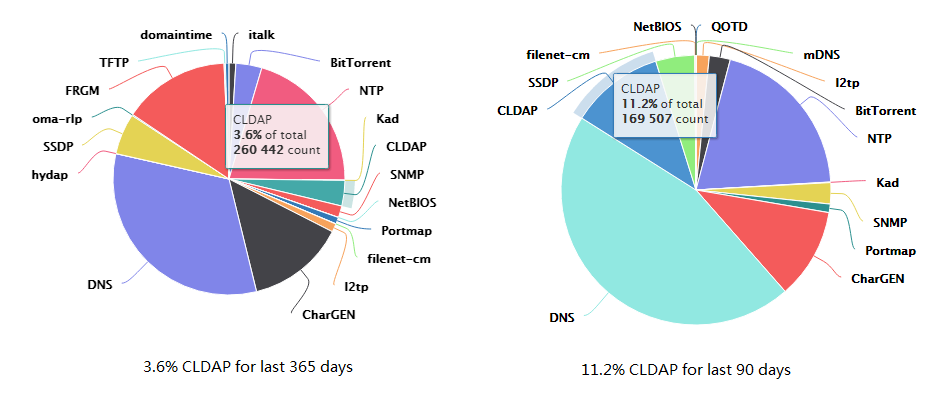

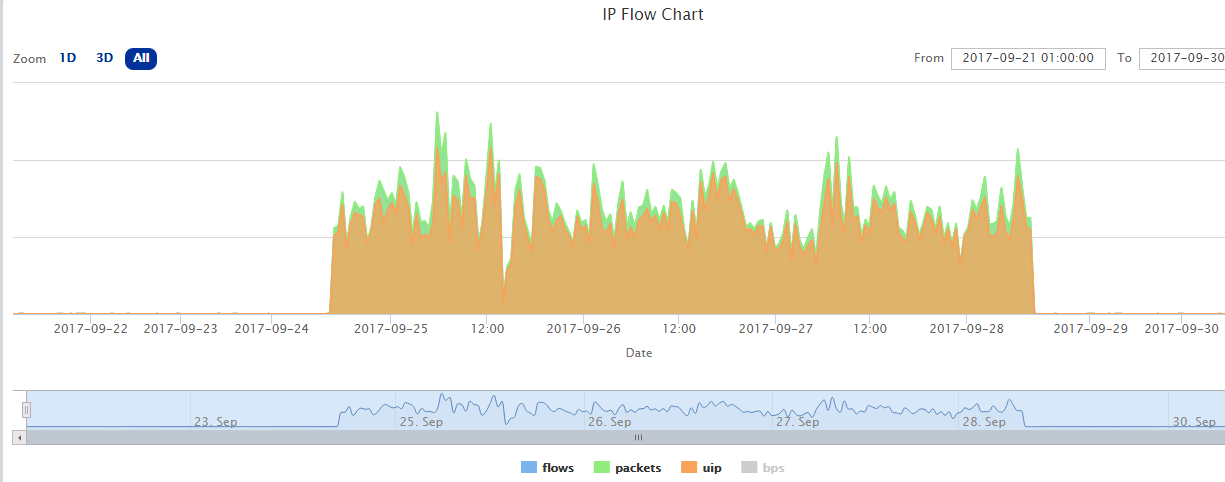

上图是过去一年中每周CLDAP攻击的次数,反映了CLDAP攻击的活跃程度。

回顾过去一年中CLDAP攻击,我们可以比较清晰的将过去一年划分为三个阶段:

- 初始阶段:2016年10月底开始出现到2017年4月初,周均攻击1000次左右

- 第一次爬升阶段:2017年4月初到2017年8月底,周均攻击次数6000次左右

- 第二次爬升阶段:2017年8月底至今,周均攻击15000次左右

我们认为,CLDAP攻击在经历了早期的起伏后,在最近两三个月已经进入一个相对稳定的发展阶段。

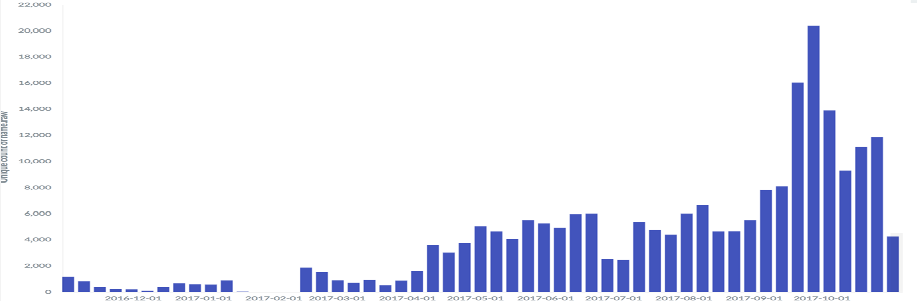

另一方面,我们在观察反射点的重用程度时,也注意到了类似的时间阶段划分。数据同样表明最近两三个月是一个稳定发展的阶段:

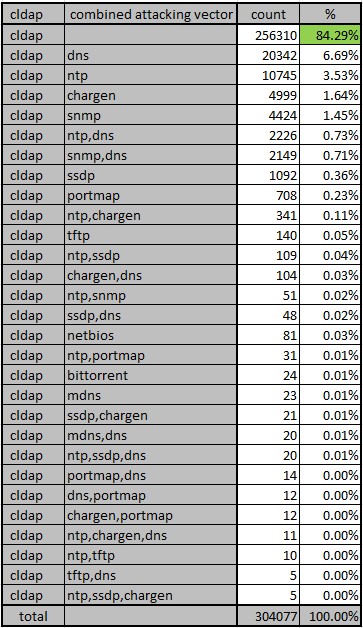

攻击向量组合

在所有CLDAP攻击中,单一的CLDAP攻击方式目前仍然是主流。如下表,单一CLDAP攻击向量占据超过84%的比例;剩下的是CLDAP与其他攻击向量混合的攻击,共计占据大约15%的比例。

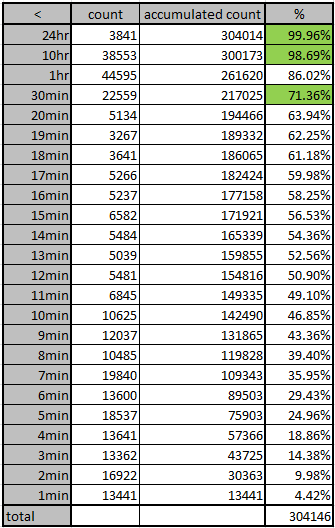

持续时长分布

CLDAP攻击的持续时长变化比较大:最短的攻击小于1分钟,最长攻击我们曾经观察到持续超过3天。如下图所显示,1、2、3个标准差(68%, 95%, 99.7%)对应的攻击时长分别是30分钟、10小时和24小时。

上文提到的长达3天的攻击,发生在2017-09-24 15:00:00~2017-09-28 09:00:00之间。受害者IP地址(151...15)属于某CDN厂商。

目的端口分布

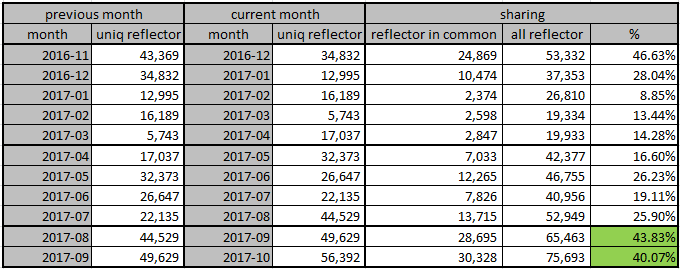

受害者目的端口的分布如下表所示:

- 绝大部分CLDAP攻击的目的端口是随机化的,与一般情况一致。通常而言,反射型DDoS攻击中的目的端口是攻击者可以随意控制并篡改的,目的端口随机化是普遍现象。

- 但是在80端口和 26383 端口上可以观察到有两个显著的波峰,特别是 26383 端口并不是一个常用端口。这也许是因为某个特定的CLDAP攻击工具或者攻击服务提供商被很多攻击者使用,从而在攻击中反复出现。